Wie bei früheren Versionen enthält Android 15 Verhaltensänderungen, die sich auf Ihre App auswirken können. Die folgenden Verhaltensänderungen gelten ausschließlich für Apps, die auf Android 15 oder höher ausgerichtet sind. Wenn Ihre App auf Android 15 oder höher ausgerichtet ist, sollten Sie sie gegebenenfalls so anpassen, dass sie diese Verhaltensweisen richtig unterstützt.

Sehen Sie sich auch die Liste der Verhaltensänderungen an, die sich auf alle Apps auswirken, die unter Android 15 ausgeführt werden, unabhängig vom targetSdkVersion Ihrer App.

Hauptfunktion

In Android 15 werden verschiedene Kernfunktionen des Android-Systems geändert oder erweitert.

Änderungen an Vordergrunddiensten

We are making the following changes to foreground services with Android 15.

- Data sync foreground service timeout behavior

- New media processing foreground service type

- Restrictions on

BOOT_COMPLETEDbroadcast receivers launching foreground services - Restrictions on starting foreground services while an app holds the

SYSTEM_ALERT_WINDOWpermission

Data sync foreground service timeout behavior

Android 15 introduces a new timeout behavior to dataSync for apps targeting

Android 15 (API level 35) or higher. This behavior also applies to the new

mediaProcessing foreground service type.

The system permits an app's dataSync services to run for a total of 6 hours

in a 24-hour period, after which the system calls the running service's

Service.onTimeout(int, int) method (introduced in Android

15). At this time, the service has a few seconds to call

Service.stopSelf(). When Service.onTimeout() is called, the

service is no longer considered a foreground service. If the service does not

call Service.stopSelf(), the system throws an internal exception. The

exception is logged in Logcat with the following message:

Fatal Exception: android.app.RemoteServiceException: "A foreground service of

type dataSync did not stop within its timeout: [component name]"

To avoid problems with this behavior change, you can do one or more of the following:

- Have your service implement the new

Service.onTimeout(int, int)method. When your app receives the callback, make sure to callstopSelf()within a few seconds. (If you don't stop the app right away, the system generates a failure.) - Make sure your app's

dataSyncservices don't run for more than a total of 6 hours in any 24-hour period (unless the user interacts with the app, resetting the timer). - Only start

dataSyncforeground services as a result of direct user interaction; since your app is in the foreground when the service starts, your service has the full six hours after the app goes to the background. - Instead of using a

dataSyncforeground service, use an alternative API.

If your app's dataSync foreground services have run for 6 hours in the last

24, you cannot start another dataSync foreground service unless the user

has brought your app to the foreground (which resets the timer). If you try to

start another dataSync foreground service, the system throws

ForegroundServiceStartNotAllowedException

with an error message like "Time limit already exhausted for foreground service

type dataSync".

Testing

To test your app's behavior, you can enable data sync timeouts even if your app

is not targeting Android 15 (as long as the app is running on an Android 15

device). To enable timeouts, run the following adb command:

adb shell am compat enable FGS_INTRODUCE_TIME_LIMITS your-package-name

You can also adjust the timeout period, to make it easier to test how your

app behaves when the limit is reached. To set a new timeout period, run the

following adb command:

adb shell device_config put activity_manager data_sync_fgs_timeout_duration duration-in-milliseconds

New media processing foreground service type

Android 15 introduces a new foreground service type, mediaProcessing. This

service type is appropriate for operations like transcoding media files. For

example, a media app might download an audio file and need to convert it to a

different format before playing it. You can use a mediaProcessing foreground

service to make sure the conversion continues even while the app is in the

background.

The system permits an app's mediaProcessing services to run for a total of 6

hours in a 24-hour period, after which the system calls the running service's

Service.onTimeout(int, int) method (introduced in Android

15). At this time, the service has a few seconds to call

Service.stopSelf(). If the service does not

call Service.stopSelf(), the system throws an internal exception. The

exception is logged in Logcat with the following message:

Fatal Exception: android.app.RemoteServiceException: "A foreground service of

type mediaProcessing did not stop within its timeout: [component name]"

To avoid having the exception, you can do one of the following:

- Have your service implement the new

Service.onTimeout(int, int)method. When your app receives the callback, make sure to callstopSelf()within a few seconds. (If you don't stop the app right away, the system generates a failure.) - Make sure your app's

mediaProcessingservices don't run for more than a total of 6 hours in any 24-hour period (unless the user interacts with the app, resetting the timer). - Only start

mediaProcessingforeground services as a result of direct user interaction; since your app is in the foreground when the service starts, your service has the full six hours after the app goes to the background. - Instead of using a

mediaProcessingforeground service, use an alternative API, like WorkManager.

If your app's mediaProcessing foreground services have run for 6 hours in the

last 24, you cannot start another mediaProcessing foreground service unless

the user has brought your app to the foreground (which resets the timer). If you

try to start another mediaProcessing foreground service, the system throws

ForegroundServiceStartNotAllowedException

with an error message like "Time limit already exhausted for foreground service

type mediaProcessing".

For more information about the mediaProcessing service type, see Changes to

foreground service types for Android 15: Media processing.

Testing

To test your app's behavior, you can enable media processing timeouts even if

your app is not targeting Android 15 (as long as the app is running on an

Android 15 device). To enable timeouts, run the following adb command:

adb shell am compat enable FGS_INTRODUCE_TIME_LIMITS your-package-name

You can also adjust the timeout period, to make it easier to test how your

app behaves when the limit is reached. To set a new timeout period, run the

following adb command:

adb shell device_config put activity_manager media_processing_fgs_timeout_duration duration-in-milliseconds

Restrictions on BOOT_COMPLETED broadcast receivers launching foreground services

There are new restrictions on BOOT_COMPLETED broadcast receivers launching

foreground services. BOOT_COMPLETED receivers are not allowed to launch the

following types of foreground services:

dataSynccameramediaPlaybackphoneCallmediaProjectionmicrophone(this restriction has been in place formicrophonesince Android 14)

If a BOOT_COMPLETED receiver tries to launch any of those types of foreground

services, the system throws ForegroundServiceStartNotAllowedException.

Testing

To test your app's behavior, you can enable these new restrictions even if your

app is not targeting Android 15 (as long as the app is running on an Android 15

device). Run the following adb command:

adb shell am compat enable FGS_BOOT_COMPLETED_RESTRICTIONS your-package-name

To send a BOOT_COMPLETED broadcast without restarting the device,

run the following adb command:

adb shell am broadcast -a android.intent.action.BOOT_COMPLETED your-package-name

Restrictions on starting foreground services while an app holds the SYSTEM_ALERT_WINDOW permission

Bisher konnte eine App mit der Berechtigung SYSTEM_ALERT_WINDOW einen Dienst im Vordergrund starten, auch wenn sie sich gerade im Hintergrund befand (wie unter Ausnahmen von Einschränkungen beim Starten im Hintergrund beschrieben).

Wenn eine App auf Android 15 ausgerichtet ist, ist diese Ausnahme jetzt eingeschränkter. Die App benötigt jetzt die Berechtigung SYSTEM_ALERT_WINDOW und auch ein sichtbares Overlay-Fenster. Das bedeutet, dass die App zuerst ein TYPE_APPLICATION_OVERLAY-Fenster öffnen und das Fenster sichtbar sein muss, bevor Sie einen Dienst im Vordergrund starten.

Wenn Ihre App versucht, einen Dienst im Vordergrund aus dem Hintergrund zu starten, ohne diese neuen Anforderungen zu erfüllen (und keine andere Ausnahme vorliegt), löst das System ForegroundServiceStartNotAllowedException aus.

Wenn Ihre App die Berechtigung SYSTEM_ALERT_WINDOW deklariert und Dienste im Vordergrund aus dem Hintergrund startet, kann sich diese Änderung auf Ihre App auswirken. Wenn deine App eine ForegroundServiceStartNotAllowedException erhält, prüfe die Reihenfolge der Vorgänge in deiner App und achte darauf, dass deine App bereits ein aktives Overlay-Fenster hat, bevor sie versucht, einen Dienst im Vordergrund im Hintergrund zu starten. Du kannst mit View.getWindowVisibility() prüfen, ob dein Overlay-Fenster gerade sichtbar ist. Du kannst auch View.onWindowVisibilityChanged() überschreiben, um benachrichtigt zu werden, wenn sich die Sichtbarkeit ändert.

Testen

Um das Verhalten deiner App zu testen, kannst du diese neuen Einschränkungen auch dann aktivieren, wenn deine App nicht auf Android 15 ausgerichtet ist, solange sie auf einem Android 15-Gerät ausgeführt wird. Wenn Sie diese neuen Einschränkungen für den Start von Diensten im Vordergrund aus dem Hintergrund aktivieren möchten, führen Sie den folgenden adb-Befehl aus:

adb shell am compat enable FGS_SAW_RESTRICTIONS your-package-name

Änderungen daran, wann Apps den globalen Status des Modus „Bitte nicht stören“ ändern können

Apps that target Android 15 (API level 35) and higher can no longer change the

global state or policy of Do Not Disturb (DND) on a device (either by modifying

user settings, or turning off DND mode). Instead, apps must contribute an

AutomaticZenRule, which the system combines into a global policy with the

existing most-restrictive-policy-wins scheme. Calls to existing APIs that

previously affected global state (setInterruptionFilter,

setNotificationPolicy) result in the creation or update of an implicit

AutomaticZenRule, which is toggled on and off depending on the call-cycle of

those API calls.

Note that this change only affects observable behavior if the app is calling

setInterruptionFilter(INTERRUPTION_FILTER_ALL) and expects that call to

deactivate an AutomaticZenRule that was previously activated by their owners.

OpenJDK-API-Änderungen

Android 15 continues the work of refreshing Android's core libraries to align with the features in the latest OpenJDK LTS releases.

Some of these changes can affect app compatibility for apps targeting Android 15 (API level 35):

Changes to string formatting APIs: Validation of argument index, flags, width, and precision are now more strict when using the following

String.format()andFormatter.format()APIs:String.format(String, Object[])String.format(Locale, String, Object[])Formatter.format(String, Object[])Formatter.format(Locale, String, Object[])

For example, the following exception is thrown when an argument index of 0 is used (

%0in the format string):IllegalFormatArgumentIndexException: Illegal format argument index = 0In this case, the issue can be fixed by using an argument index of 1 (

%1in the format string).Changes to component type of

Arrays.asList(...).toArray(): When usingArrays.asList(...).toArray(), the component type of the resulting array is now anObject—not the type of the underlying array's elements. So the following code throws aClassCastException:String[] elements = (String[]) Arrays.asList("one", "two").toArray();For this case, to preserve

Stringas the component type in the resulting array, you could useCollection.toArray(Object[])instead:String[] elements = Arrays.asList("two", "one").toArray(new String[0]);Changes to language code handling: When using the

LocaleAPI, language codes for Hebrew, Yiddish, and Indonesian are no longer converted to their obsolete forms (Hebrew:iw, Yiddish:ji, and Indonesian:in). When specifying the language code for one of these locales, use the codes from ISO 639-1 instead (Hebrew:he, Yiddish:yi, and Indonesian:id).Changes to random int sequences: Following the changes made in https://bugs.openjdk.org/browse/JDK-8301574, the following

Random.ints()methods now return a different sequence of numbers than theRandom.nextInt()methods do:Generally, this change shouldn't result in app-breaking behavior, but your code shouldn't expect the sequence generated from

Random.ints()methods to matchRandom.nextInt().

The new SequencedCollection API can affect your app's compatibility

after you update compileSdk in your app's build configuration to use

Android 15 (API level 35):

Collision with

MutableList.removeFirst()andMutableList.removeLast()extension functions inkotlin-stdlibThe

Listtype in Java is mapped to theMutableListtype in Kotlin. Because theList.removeFirst()andList.removeLast()APIs have been introduced in Android 15 (API level 35), the Kotlin compiler resolves function calls, for examplelist.removeFirst(), statically to the newListAPIs instead of to the extension functions inkotlin-stdlib.If an app is re-compiled with

compileSdkset to35andminSdkset to34or lower, and then the app is run on Android 14 and lower, a runtime error is thrown:java.lang.NoSuchMethodError: No virtual method removeFirst()Ljava/lang/Object; in class Ljava/util/ArrayList;The existing

NewApilint option in Android Gradle Plugin can catch these new API usages../gradlew lintMainActivity.kt:41: Error: Call requires API level 35 (current min is 34): java.util.List#removeFirst [NewApi] list.removeFirst()To fix the runtime exception and lint errors, the

removeFirst()andremoveLast()function calls can be replaced withremoveAt(0)andremoveAt(list.lastIndex)respectively in Kotlin. If you're using Android Studio Ladybug | 2024.1.3 or higher, it also provides a quick fix option for these errors.Consider removing

@SuppressLint("NewApi")andlintOptions { disable 'NewApi' }if the lint option has been disabled.Collision with other methods in Java

New methods have been added into the existing types, for example,

ListandDeque. These new methods might not be compatible with the methods with the same name and argument types in other interfaces and classes. In the case of a method signature collision with incompatibility, thejavaccompiler outputs a build-time error. For example:Example error 1:

javac MyList.javaMyList.java:135: error: removeLast() in MyList cannot implement removeLast() in List public void removeLast() { ^ return type void is not compatible with Object where E is a type-variable: E extends Object declared in interface ListExample error 2:

javac MyList.javaMyList.java:7: error: types Deque<Object> and List<Object> are incompatible; public class MyList implements List<Object>, Deque<Object> { both define reversed(), but with unrelated return types 1 errorExample error 3:

javac MyList.javaMyList.java:43: error: types List<E#1> and MyInterface<E#2> are incompatible; public static class MyList implements List<Object>, MyInterface<Object> { class MyList inherits unrelated defaults for getFirst() from types List and MyInterface where E#1,E#2 are type-variables: E#1 extends Object declared in interface List E#2 extends Object declared in interface MyInterface 1 errorTo fix these build errors, the class implementing these interfaces should override the method with a compatible return type. For example:

@Override public Object getFirst() { return List.super.getFirst(); }

Sicherheit

Android 15 enthält Änderungen, die die Systemsicherheit fördern und dazu beitragen, Apps und Nutzer vor schädlichen Apps zu schützen.

Eingeschränkte TLS-Versionen

Android 15 restricts the usage of TLS versions 1.0 and 1.1. These versions had previously been deprecated in Android, but are now disallowed for apps targeting Android 15.

Sichere Starts von Hintergrundaktivitäten

Android 15 protects users from malicious apps and gives them more control over their devices by adding changes that prevent malicious background apps from bringing other apps to the foreground, elevating their privileges, and abusing user interaction. Background activity launches have been restricted since Android 10 (API level 29).

Other changes

- Change

PendingIntentcreators to block background activity launches by default. This helps prevent apps from accidentally creating aPendingIntentthat could be abused by malicious actors. - Don't bring an app to the foreground unless the

PendingIntentsender allows it. This change aims to prevent malicious apps from abusing the ability to start activities in the background. By default, apps are not allowed to bring the task stack to the foreground unless the creator allows background activity launch privileges or the sender has background activity launch privileges. - Control how the top activity of a task stack can finish its task. If the top activity finishes a task, Android will go back to whichever task was last active. Moreover, if a non-top activity finishes its task, Android will go back to the home screen; it won't block the finish of this non-top activity.

- Prevent launching arbitrary activities from other apps into your own task. This change prevents malicious apps from phishing users by creating activities that appear to be from other apps.

- Block non-visible windows from being considered for background activity launches. This helps prevent malicious apps from abusing background activity launches to display unwanted or malicious content to users.

Sicherere Intents

Android 15 introduces StrictMode for

intents.

In order to see detailed logs about Intent usage violations, use following

method:

Kotlin

fun onCreate() { StrictMode.setVmPolicy(VmPolicy.Builder() .detectUnsafeIntentLaunch() .build() ) }

Java

public void onCreate() { StrictMode.setVmPolicy(new VmPolicy.Builder() .detectUnsafeIntentLaunch() .build()); }

Nutzererfahrung und System-UI

Android 15 enthält einige Änderungen, die für eine einheitlichere und intuitivere User Experience sorgen sollen.

Änderungen am Fenstereinsatz

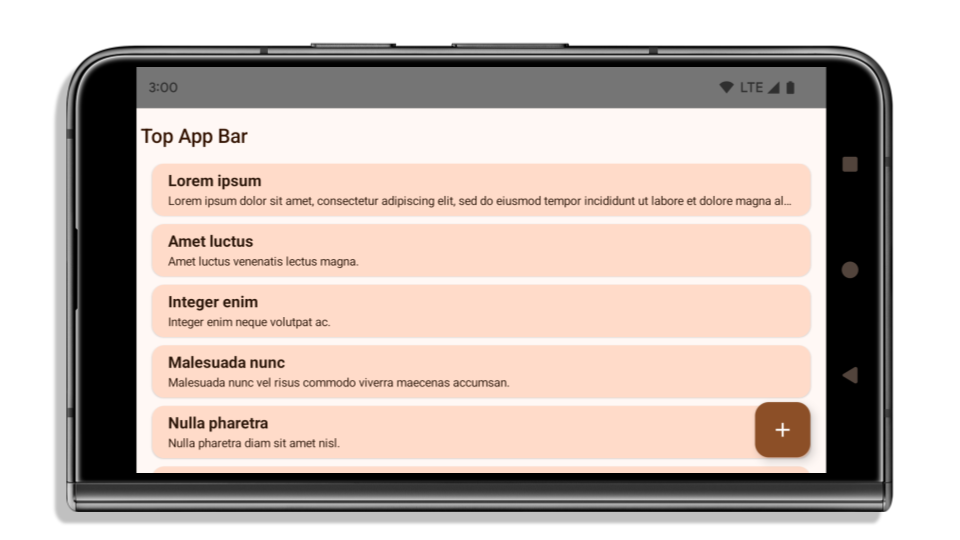

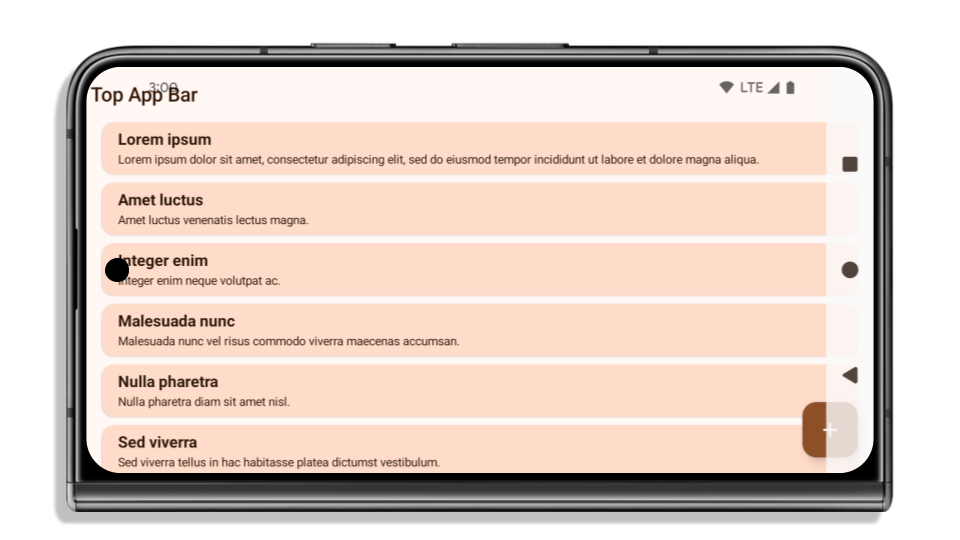

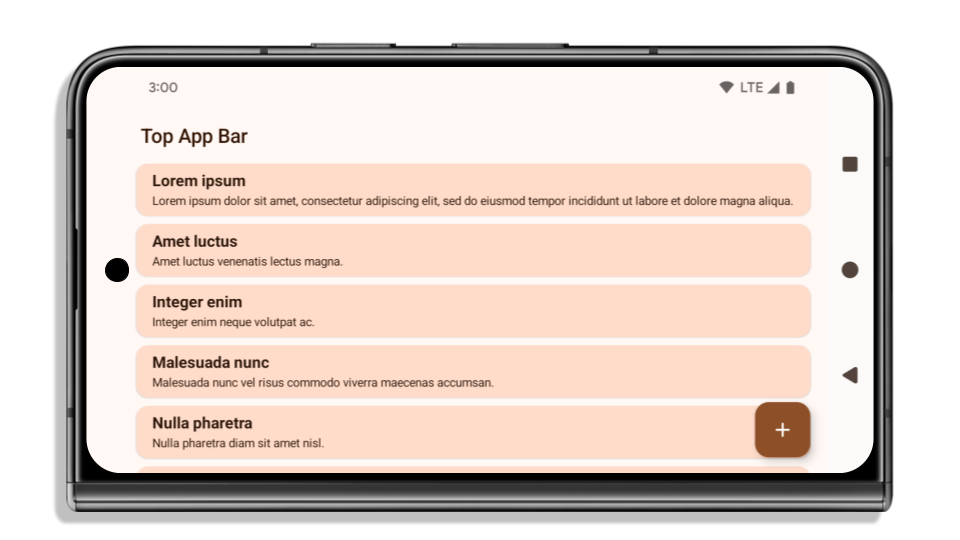

There are two changes related to window insets in Android 15: edge-to-edge is enforced by default, and there are also configuration changes, such as the default configuration of system bars.

Edge-to-edge enforcement

Apps are edge-to-edge by default on devices running Android 15 if the app is targeting Android 15 (API level 35).

This is a breaking change that might negatively impact your app's UI. The changes affect the following UI areas:

- Gesture handle navigation bar

- Transparent by default.

- Bottom offset is disabled so content draws behind the system navigation bar unless insets are applied.

setNavigationBarColorandR.attr#navigationBarColorare deprecated and don't affect gesture navigation.setNavigationBarContrastEnforcedandR.attr#navigationBarContrastEnforcedcontinue to have no effect on gesture navigation.

- 3-button navigation

- Opacity set to 80% by default, with color possibly matching the window background.

- Bottom offset disabled so content draws behind the system navigation bar unless insets are applied.

setNavigationBarColorandR.attr#navigationBarColorare set to match the window background by default. The window background must be a color drawable for this default to apply. This API is deprecated but continues to affect 3-button navigation.setNavigationBarContrastEnforcedandR.attr#navigationBarContrastEnforcedis true by default, which adds an 80% opaque background across 3-button navigation.

- Status bar

- Transparent by default.

- The top offset is disabled so content draws behind the status bar unless insets are applied.

setStatusBarColorandR.attr#statusBarColorare deprecated and have no effect on Android 15.setStatusBarContrastEnforcedandR.attr#statusBarContrastEnforcedare deprecated but still have an effect on Android 15.

- Display cutout

layoutInDisplayCutoutModeof non-floating windows must beLAYOUT_IN_DISPLAY_CUTOUT_MODE_ALWAYS.SHORT_EDGES,NEVER, andDEFAULTare interpreted asALWAYSso that users don't see a black bar caused by the display cutout and appear edge-to-edge.

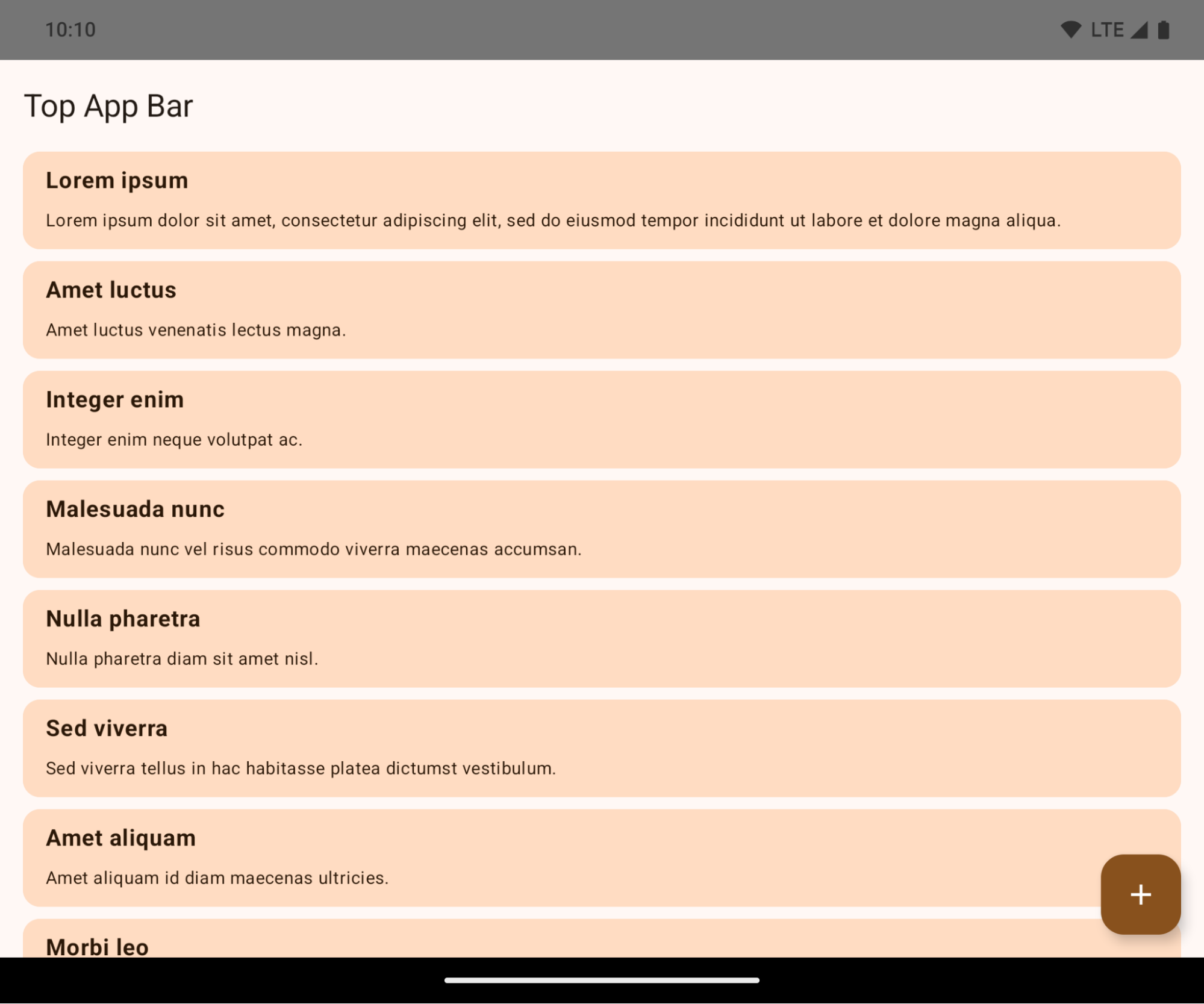

The following example shows an app before and after targeting Android 15 (API level 35), and before and after applying insets. This example is not comprehensive, this might appear differently on Android Auto.

What to check if your app is already edge-to-edge

If your app is already edge-to-edge and applies insets, you are mostly unimpacted, except in the following scenarios. However, even if you think you aren't impacted, we recommend you test your app.

- You have a non-floating window, such as an

Activitythat usesSHORT_EDGES,NEVERorDEFAULTinstead ofLAYOUT_IN_DISPLAY_CUTOUT_MODE_ALWAYS. If your app crashes on launch, this might be due to your splashscreen. You can either upgrade the core splashscreen dependency to 1.2.0-alpha01 or later or setwindow.attributes.layoutInDisplayCutoutMode = WindowManager.LayoutInDisplayCutoutMode.always. - There might be lower-traffic screens with occluded UI. Verify these

less-visited screens don't have occluded UI. Lower-traffic screens include:

- Onboarding or sign-in screens

- Settings pages

What to check if your app is not already edge-to-edge

If your app is not already edge-to-edge, you are most likely impacted. In addition to the scenarios for apps that are already edge-to-edge, you should consider the following:

- If your app uses Material 3 Components (

androidx.compose.material3) in compose, such asTopAppBar,BottomAppBar, andNavigationBar, these components are likely not impacted because they automatically handle insets. - If your app is using Material 2 Components (

androidx.compose.material) in Compose, these components don't automatically handle insets. However, you can get access to the insets and apply them manually. In androidx.compose.material 1.6.0 and later, use thewindowInsetsparameter to apply the insets manually forBottomAppBar,TopAppBar,BottomNavigation, andNavigationRail. Likewise, use thecontentWindowInsetsparameter forScaffold. - If your app uses views and Material Components

(

com.google.android.material), most views-based Material Components such asBottomNavigationView,BottomAppBar,NavigationRailView, orNavigationView, handle insets and require no additional work. However, you need to addandroid:fitsSystemWindows="true"if usingAppBarLayout. - For custom composables, apply the insets manually as padding. If your

content is within a

Scaffold, you can consume insets using theScaffoldpadding values. Otherwise, apply padding using one of theWindowInsets. - If your app is using views and

BottomSheet,SideSheetor custom containers, apply padding usingViewCompat.setOnApplyWindowInsetsListener. ForRecyclerView, apply padding using this listener and also addclipToPadding="false".

What to check if your app must offer custom background protection

If your app must offer custom background protection to 3-button navigation or

the status bar, your app should place a composable or view behind the system bar

using WindowInsets.Type#tappableElement() to get the 3-button

navigation bar height or WindowInsets.Type#statusBars.

Additional edge-to-edge resources

See the Edge to Edge Views and Edge to Edge Compose guides for additional considerations on applying insets.

Deprecated APIs

The following APIs are deprecated but not disabled:

R.attr#enforceStatusBarContrastR.attr#navigationBarColor(for 3 button navigation, with 80% alpha)Window#isStatusBarContrastEnforcedWindow#setNavigationBarColor(for 3 button navigation, with 80% alpha)Window#setStatusBarContrastEnforced

The following APIs are deprecated and disabled:

R.attr#navigationBarColor(for gesture navigation)R.attr#navigationBarDividerColorR.attr#statusBarColorWindow#setDecorFitsSystemWindowsWindow#getNavigationBarColorWindow#getNavigationBarDividerColorWindow#getStatusBarColorWindow#setNavigationBarColor(for gesture navigation)Window#setNavigationBarDividerColorWindow#setStatusBarColor

Stable configuration

If your app targets Android 15 (API level 35) or higher, Configuration no

longer excludes the system bars. If you use the screen size in the

Configuration class for layout calculation, you should replace it with better

alternatives like an appropriate ViewGroup, WindowInsets, or

WindowMetricsCalculator depending on your need.

Configuration has been available since API 1. It is typically obtained from

Activity.onConfigurationChanged. It provides information like window density,

orientation, and sizes. One important characteristic about the window sizes

returned from Configuration is that it previously excluded the system bars.

The configuration size is typically used for resource selection, such as

/res/layout-h500dp, and this is still a valid use case. However, using it for

layout calculation has always been discouraged. If you do so, you should move

away from it now. You should replace the use of Configuration with something

more suitable depending on your use case.

If you use it to calculate the layout, use an appropriate ViewGroup, such as

CoordinatorLayout or ConstraintLayout. If you use it to determine the height

of the system navbar, use WindowInsets. If you want to know the current size

of your app window, use computeCurrentWindowMetrics.

The following list describes the fields affected by this change:

Configuration.screenWidthDpandscreenHeightDpsizes no longer exclude the system bars.Configuration.smallestScreenWidthDpis indirectly affected by changes toscreenWidthDpandscreenHeightDp.Configuration.orientationis indirectly affected by changes toscreenWidthDpandscreenHeightDpon close-to-square devices.Display.getSize(Point)is indirectly affected by the changes inConfiguration. This was deprecated beginning in API level 30.Display.getMetrics()has already worked like this since API level 33.

Das Attribut „elegantTextHeight“ ist standardmäßig auf „true“ gesetzt.

For apps targeting Android 15 (API level 35), the

elegantTextHeight TextView attribute

becomes true by default, replacing the compact font used by default with some

scripts that have large vertical metrics with one that is much more readable.

The compact font was introduced to prevent breaking layouts; Android 13 (API

level 33) prevents many of these breakages by allowing the text layout to

stretch the vertical height utilizing the fallbackLineSpacing

attribute.

In Android 15, the compact font still remains in the system, so your app can set

elegantTextHeight to false to get the same behavior as before, but it is

unlikely to be supported in upcoming releases. So, if your app supports the

following scripts: Arabic, Lao, Myanmar, Tamil, Gujarati, Kannada, Malayalam,

Odia, Telugu or Thai, test your app by setting elegantTextHeight to true.

elegantTextHeight behavior for apps targeting Android 14 (API level 34) and lower.

elegantTextHeight behavior for apps targeting Android 15.TextView-Breite ändert sich bei komplexen Buchstabenformen

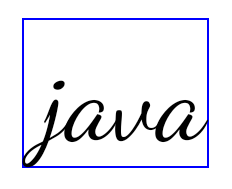

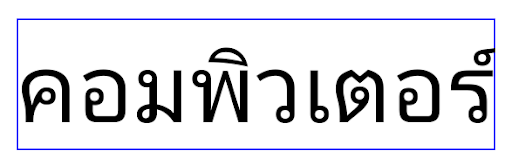

In previous versions of Android, some cursive fonts or languages that have

complex shaping might draw the letters in the previous or next character's area.

In some cases, such letters were clipped at the beginning or ending position.

Starting in Android 15, a TextView allocates width for drawing enough space

for such letters and allows apps to request extra paddings to the left to

prevent clipping.

Because this change affects how a TextView decides the width, TextView

allocates more width by default if the app targets Android 15 (API level 35) or

higher. You can enable or disable this behavior by calling the

setUseBoundsForWidth API on TextView.

Because adding left padding might cause a misalignment for existing layouts, the

padding is not added by default even for apps that target Android 15 or higher.

However, you can add extra padding to preventing clipping by calling

setShiftDrawingOffsetForStartOverhang.

The following examples show how these changes can improve text layout for some fonts and languages.

<TextView android:fontFamily="cursive" android:text="java" />

<TextView android:fontFamily="cursive" android:text="java" android:useBoundsForWidth="true" android:shiftDrawingOffsetForStartOverhang="true" />

<TextView android:text="คอมพิวเตอร์" />

<TextView android:text="คอมพิวเตอร์" android:useBoundsForWidth="true" android:shiftDrawingOffsetForStartOverhang="true" />

Gebietsschemaabhängige Standardzeilenhöhe für EditText

In früheren Android-Versionen wurde die Texthöhe im Textlayout so gedehnt, dass sie der Zeilenhöhe der Schrift entspricht, die dem aktuellen Gebietsschema entspricht. Wenn der Inhalt beispielsweise auf Japanisch war, war die Texthöhe etwas größer, da die Zeilenhöhe der japanischen Schrift etwas größer ist als die einer lateinischen Schrift. Trotz dieser Unterschiede bei den Zeilenhöhen wurde das Element EditText unabhängig von der verwendeten Sprache einheitlich dimensioniert, wie in der folgenden Abbildung dargestellt:

EditText-Elemente darstellen, die Text auf Englisch (en), Japanisch (ja) und Burmese (my) enthalten können. Die Höhe der EditText ist gleich, obwohl diese Sprachen unterschiedliche Zeilenhöhen haben.Für Apps, die auf Android 15 (API-Level 35) ausgerichtet sind, ist jetzt eine Mindestzeilenhöhe für EditText reserviert, die der Referenzschriftart für die angegebene Sprache entspricht, wie in der folgenden Abbildung dargestellt:

EditText-Elemente darstellen, die Text auf Englisch (en), Japanisch (ja) und Burmese (my) enthalten können. Die Höhe des EditText enthält jetzt Platz für die Standardzeilenhöhe der Schriftarten dieser Sprachen.Bei Bedarf können Sie das vorherige Verhalten Ihrer App wiederherstellen, indem Sie das Attribut useLocalePreferredLineHeightForMinimum auf false festlegen. Außerdem können Sie mit der setMinimumFontMetrics API in Kotlin und Java benutzerdefinierte Mindestmesswerte für vertikale Ausrichtungen festlegen.

Kamera und Medien

Unter Android 15 werden die folgenden Änderungen am Kamera- und Medienverhalten für Apps eingeführt, die auf Android 15 oder höher ausgerichtet sind.

Einschränkungen beim Anfordern des Audiofokus

Apps that target Android 15 (API level 35) must be the top app or running a

foreground service in order to request audio focus. If an app

attempts to request focus when it does not meet one of these requirements, the

call returns AUDIOFOCUS_REQUEST_FAILED.

You can learn more about audio focus at Manage audio focus.

Aktualisierte Einschränkungen für Nicht-SDKs

Android 15 enthält aktualisierte Listen eingeschränkter Nicht-SDK-Schnittstellen, die auf der Zusammenarbeit mit Android-Entwicklern und den neuesten internen Tests basieren. Wir sorgen nach Möglichkeit dafür, dass öffentliche Alternativen verfügbar sind, bevor wir Nicht-SDK-Schnittstellen einschränken.

Wenn Ihre App nicht auf Android 15 ausgerichtet ist, wirken sich einige dieser Änderungen möglicherweise nicht sofort auf Sie aus. Zwar kann Ihre App je nach Ziel-API-Level Ihrer App auf einige Nicht-SDK-Schnittstellen zugreifen, die Verwendung einer Nicht-SDK-Methode oder eines Nicht-SDK-Felds birgt jedoch immer ein hohes Risiko, dass Ihre App nicht mehr funktioniert.

Wenn Sie sich nicht sicher sind, ob Ihre App Nicht-SDK-Schnittstellen verwendet, können Sie Ihre App testen, um das herauszufinden. Wenn Ihre App auf Nicht-SDK-Schnittstellen basiert, sollten Sie mit der Planung einer Migration zu SDK-Alternativen beginnen. Wir wissen jedoch, dass es für einige Apps gültige Anwendungsfälle für die Verwendung von Nicht-SDK-Schnittstellen gibt. Wenn Sie für eine Funktion in Ihrer App keine Alternative zur Verwendung einer Nicht-SDK-Schnittstelle finden, sollten Sie eine neue öffentliche API anfordern.

To learn more about the changes in this release of Android, see Updates to non-SDK interface restrictions in Android 15. To learn more about non-SDK interfaces generally, see Restrictions on non-SDK interfaces.