La plate-forme Android 16 apporte des modifications de comportement susceptibles d'affecter votre application. Les modifications de comportement suivantes s'appliquent à toutes les applications lorsqu'elles s'exécutent sur Android 16, peu importe la targetSdkVersion. Vous devez tester votre application, puis la modifier si nécessaire afin de prendre en charge ces modifications, le cas échéant.

Veillez également à consulter la liste des modifications de comportement qui n'affectent que les applications ciblant Android 16.

Fonctionnalité de base

Android 16 (niveau d'API 36) inclut les modifications suivantes qui modifient ou étendent diverses fonctionnalités de base du système Android.

Optimisations des quotas JobScheduler

Starting in Android 16, we're adjusting regular and expedited job execution runtime quota based on the following factors:

- Which app standby bucket the application is in: in Android 16, active standby buckets will start being enforced by a generous runtime quota.

- If the job starts execution while the app is in a top state: in Android 16, Jobs started while the app is visible to the user and continues after the app becomes invisible, will adhere to the job runtime quota.

- If the job is executing while running a Foreground Service: in Android 16, jobs that are executing while concurrently with a foreground service will adhere to the job runtime quota. If you're leveraging jobs for user initiated data transfer, consider using user initiated data transfer jobs instead.

This change impacts tasks scheduled using WorkManager, JobScheduler, and

DownloadManager. To debug why a job was stopped, we recommend logging why your

job was stopped by calling WorkInfo.getStopReason() (for

JobScheduler jobs, call JobParameters.getStopReason()).

For more information on battery-optimal best practices, refer to guidance on optimize battery use for task scheduling APIs.

We also recommend leveraging the new

JobScheduler#getPendingJobReasonsHistory API introduced in

Android 16 to understand why a job has not executed.

Testing

To test your app's behavior, you can enable override of certain job quota optimizations as long as the app is running on an Android 16 device.

To disable enforcement of "top state will adhere to job runtime quota", run the

following adb command:

adb shell am compat enable OVERRIDE_QUOTA_ENFORCEMENT_TO_TOP_STARTED_JOBS APP_PACKAGE_NAME

To disable enforcement of "jobs that are executing while concurrently with a

foreground service will adhere to the job runtime quota", run the following

adb command:

adb shell am compat enable OVERRIDE_QUOTA_ENFORCEMENT_TO_FGS_JOBS APP_PACKAGE_NAME

To test certain app standby bucket behavior, you can set the app standby bucket

of your app using the following adb command:

adb shell am set-standby-bucket APP_PACKAGE_NAME active|working_set|frequent|rare|restricted

To understand the app standby bucket your app is in, you can get the app standby

bucket of your app using the following adb command:

adb shell am get-standby-bucket APP_PACKAGE_NAME

Motif d'arrêt des tâches vides abandonnées

Une tâche abandonnée se produit lorsque l'objet JobParameters associé à la tâche a été éliminé par la récupération de mémoire, mais que JobService#jobFinished(JobParameters,

boolean) n'a pas été appelé pour signaler la fin de la tâche. Cela indique que la tâche peut être en cours d'exécution et être reprogrammée sans que l'application en soit informée.

Les applications qui s'appuient sur JobScheduler ne conservent pas de référence forte à l'objet JobParameters. Le délai avant expiration est désormais accordé avec la nouvelle raison d'arrêt de la tâche STOP_REASON_TIMEOUT_ABANDONED, au lieu de STOP_REASON_TIMEOUT.

Si la nouvelle raison d'abandon de la tâche se produit fréquemment, le système prendra des mesures d'atténuation pour réduire la fréquence des tâches.

Les applications doivent utiliser la nouvelle raison d'arrêt pour détecter et réduire les tâches abandonnées.

Si vous utilisez WorkManager, AsyncTask ou DownloadManager, vous n'êtes pas concerné, car ces API gèrent le cycle de vie des tâches pour le compte de votre application.

Abandon complet de JobInfo#setImportantWhileForeground

La méthode JobInfo.Builder#setImportantWhileForeground(boolean) indique l'importance d'une tâche lorsque l'application de planification est au premier plan ou lorsqu'elle est temporairement exemptée des restrictions en arrière-plan.

Cette méthode est obsolète depuis Android 12 (niveau d'API 31). À partir d'Android 16, elle ne fonctionne plus efficacement et l'appel de cette méthode sera ignoré.

Cette suppression de fonctionnalité s'applique également à JobInfo#isImportantWhileForeground(). À partir d'Android 16, si la méthode est appelée, elle renvoie false.

Champ d'application de la priorité de diffusion ordonnée n'est plus global

Android apps are allowed to define priorities on broadcast receivers to control

the order in which the receivers receive and process the broadcast. For

manifest-declared receivers, apps can use the

android:priority attribute to define the priority and for

context-registered receivers, apps can use the

IntentFilter#setPriority() API to define the priority. When

a broadcast is sent, the system delivers it to receivers in order of their

priority, from highest to lowest.

In Android 16, broadcast delivery order using the android:priority attribute

or IntentFilter#setPriority() across different processes will not be

guaranteed. Broadcast priorities will only be respected within the same

application process rather than across all processes.

Also, broadcast priorities will be automatically confined to the range

(SYSTEM_LOW_PRIORITY + 1,

SYSTEM_HIGH_PRIORITY - 1). Only system components will be

allowed to set SYSTEM_LOW_PRIORITY, SYSTEM_HIGH_PRIORITY as broadcast

priority.

Your app might be impacted if it does either of the following:

- Your application has declared multiple processes with the same broadcast intent, and has expectations around receiving those intents in a certain order based on the priority.

- Your application process interacts with other processes and has expectations around receiving a broadcast intent in a certain order.

If the processes need to coordinate with each other, they should communicate using other coordination channels.

Modifications internes d'ART

Android 16 inclut les dernières mises à jour d'Android Runtime (ART) qui améliorent les performances d'Android Runtime (ART) et prennent en charge des fonctionnalités Java supplémentaires. Grâce aux mises à jour du système Google Play, ces améliorations sont également disponibles pour plus d'un milliard d'appareils équipés d'Android 12 (niveau d'API 31) ou version ultérieure.

Lorsque ces modifications seront publiées, les bibliothèques et le code d'application qui s'appuient sur les structures internes d'ART risquent de ne pas fonctionner correctement sur les appareils équipés d'Android 16, ainsi que sur les versions antérieures d'Android qui mettent à jour le module ART via les mises à jour du système Google Play.

S'appuyer sur des structures internes (telles que les interfaces autres que le SDK) peut toujours entraîner des problèmes de compatibilité, mais il est particulièrement important d'éviter de s'appuyer sur du code (ou des bibliothèques contenant du code) qui exploite des structures ART internes, car les modifications ART ne sont pas liées à la version de la plate-forme sur laquelle l'appareil s'exécute et elles sont diffusées auprès de plus d'un milliard d'appareils via les mises à jour du système Google Play.

Tous les développeurs doivent vérifier si leur application est affectée en effectuant des tests approfondis sur Android 16. En outre, consultez les problèmes connus pour voir si votre application dépend de bibliothèques que nous avons identifiées comme s'appuyant sur des structures ART internes. Si vous avez des dépendances de code d'application ou de bibliothèque qui sont concernées, recherchez des alternatives d'API publiques dans la mesure du possible et demandez des API publiques pour de nouveaux cas d'utilisation en créant une demande de fonctionnalité dans notre outil Issue Tracker.

Mode de compatibilité de taille de page de 16 ko

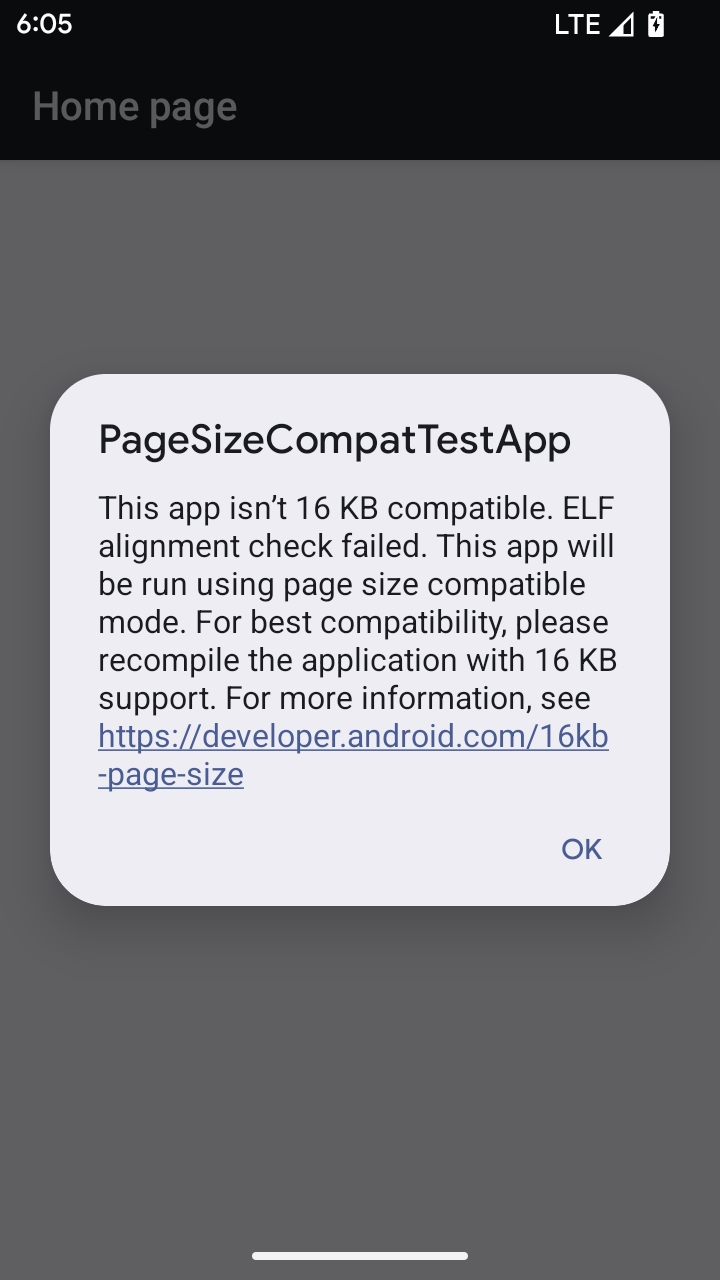

Android 15 introduced support for 16 KB memory pages to optimize performance of the platform. Android 16 adds a compatibility mode, allowing some apps built for 4 KB memory pages to run on a device configured for 16 KB memory pages.

When your app is running on a device with Android 16 or higher, if Android

detects that your app has 4 KB aligned memory pages, it automatically uses

compatibility mode and display a notification dialog to the user. Setting the

android:pageSizeCompat property in the AndroidManifest.xml to enable the

backwards compatibility mode will prevent the display of the dialog when your

app launches. To use the android:pageSizeCompat property, compile your app

using the Android 16 SDK.

For best performance, reliability, and stability, your app should still be 16 KB aligned. Check out our recent blog post on updating your apps to support 16 KB memory pages for more details.

Expérience utilisateur et interface utilisateur du système

Android 16 (niveau d'API 36) inclut les modifications suivantes, qui visent à créer une expérience utilisateur plus cohérente et intuitive.

Abandon des annonces d'accessibilité intrusives

Android 16 deprecates accessibility announcements, characterized by the use of

announceForAccessibility or the dispatch of

TYPE_ANNOUNCEMENT accessibility events. These can create

inconsistent user experiences for users of TalkBack and Android's screen reader,

and alternatives better serve a broader range of user needs across a variety of

Android's assistive technologies.

Examples of alternatives:

- For significant UI changes like window changes, use

Activity.setTitle(CharSequence)andsetAccessibilityPaneTitle(java.lang.CharSequence). In Compose, useModifier.semantics { paneTitle = "paneTitle" } - To inform the user of changes to critical UI, use

setAccessibilityLiveRegion(int). In Compose, useModifier.semantics { liveRegion = LiveRegionMode.[Polite|Assertive]}. These should be used sparingly as they may generate announcements every time a View is updated. - To notify users about errors, send an

AccessibilityEventof typeAccessibilityEvent#CONTENT_CHANGE_TYPE_ERRORand setAccessibilityNodeInfo#setError(CharSequence), or useTextView#setError(CharSequence).

The reference documentation for the deprecated

announceForAccessibility API includes more details about

suggested alternatives.

Prise en charge de la navigation à trois boutons

Android 16 prend en charge la prévisualisation du Retour dans la navigation à trois boutons pour les applications qui ont correctement migré vers la prévisualisation du Retour. Appuyer de manière prolongée sur le bouton Retour déclenche une animation de prévisualisation du Retour, qui vous permet de prévisualiser la page vers laquelle le geste Retour vous redirige.

Ce comportement s'applique à toutes les zones du système compatibles avec les animations de prévisualisation du Retour, y compris les animations système (retour à l'écran d'accueil, multitâche et multi-activité).

Facteurs de forme des appareils

Android 16 (niveau d'API 36) inclut les modifications suivantes pour les applications lorsqu'elles sont projetées sur des écrans par les propriétaires d'appareils virtuels.

Remplacements du propriétaire de l'appareil virtuel

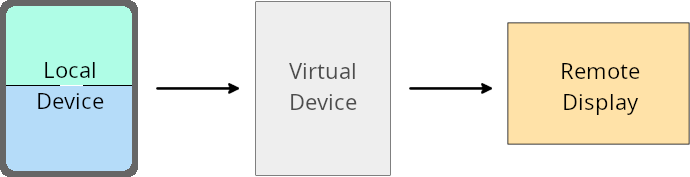

A virtual device owner is a trusted or privileged app that creates and manages a virtual device. Virtual device owners run apps on a virtual device and then project the apps to the display of a remote device, such as a personal computer, virtual reality device, or car infotainment system. The virtual device owner is on a local device, such as a mobile phone.

Per-app overrides

On devices running Android 16 (API level 36), virtual device owners can override app settings on select virtual devices that the virtual device owners manage. For example, to improve app layout, a virtual device owner can ignore orientation, aspect ratio, and resizability restrictions when projecting apps onto an external display.

Common breaking changes

The Android 16 behavior might impact your app's UI on large screen form factors such as car displays or Chromebooks, especially layouts that were designed for small displays in portrait orientation. To learn how to make your app adaptive for all device form factors, see About adaptive layouts.

References

Sécurité

Android 16 (niveau d'API 36) inclut des modifications qui favorisent la sécurité du système pour aider à protéger les applications et les utilisateurs contre les applications malveillantes.

Amélioration de la sécurité contre les attaques de redirection d'intent

Android 16 provides default security against general Intent redirection

attacks, with minimum compatibility and developer changes required.

We are introducing by-default security hardening solutions to Intent

redirection exploits. In most cases, apps that use intents normally won't

experience any compatibility issues; we've gathered metrics throughout our

development process to monitor which apps might experience breakages.

Intent redirection in Android occurs when an attacker can partly or fully control the contents of an intent used to launch a new component in the context of a vulnerable app, while the victim app launches an untrusted sub-level intent in an extras field of an ("top-level") Intent. This can lead to the attacker app launching private components in the context of the victim app, triggering privileged actions, or gaining URI access to sensitive data, potentially leading to data theft and arbitrary code execution.

Opt out of Intent redirection handling

Android 16 introduces a new API that allows apps to opt out of launch security protections. This might be necessary in specific cases where the default security behavior interferes with legitimate app use cases.

For applications compiling against Android 16 (API level 36) SDK or higher

You can directly use the removeLaunchSecurityProtection() method on the Intent

object.

val i = intent

val iSublevel: Intent? = i.getParcelableExtra("sub_intent")

iSublevel?.removeLaunchSecurityProtection() // Opt out from hardening

iSublevel?.let { startActivity(it) }

For applications compiling against Android 15 (API level 35) or lower

While not recommended, you can use reflection to access the

removeLaunchSecurityProtection() method.

val i = intent

val iSublevel: Intent? = i.getParcelableExtra("sub_intent", Intent::class.java)

try {

val removeLaunchSecurityProtection = Intent::class.java.getDeclaredMethod("removeLaunchSecurityProtection")

removeLaunchSecurityProtection.invoke(iSublevel)

} catch (e: Exception) {

// Handle the exception, e.g., log it

} // Opt-out from the security hardening using reflection

iSublevel?.let { startActivity(it) }

Connectivité

Android 16 (niveau d'API 36) inclut les modifications suivantes dans la pile Bluetooth pour améliorer la connectivité avec les périphériques.

Amélioration de la gestion des pertes de titres

À partir d'Android 16, la pile Bluetooth a été mise à jour pour améliorer la sécurité et l'expérience utilisateur lorsqu'une perte de liaison à distance est détectée. Auparavant, le système supprimait automatiquement l'association et lançait un nouveau processus d'association, ce qui pouvait entraîner une nouvelle association involontaire. Dans de nombreux cas, nous avons constaté que les applications ne géraient pas de manière cohérente l'événement de perte de liaison.

Pour unifier l'expérience, Android 16 a amélioré la gestion de la perte de liaison dans le système. Si un appareil Bluetooth associé précédemment ne peut pas être authentifié lors de la reconnexion, le système interrompt la liaison, conserve les informations d'association locales et affiche une boîte de dialogue système informant les utilisateurs de la perte d'association et les invitant à s'associer à nouveau.